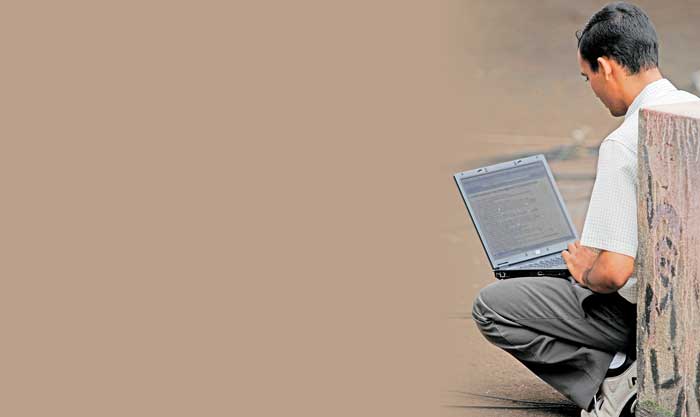

Piratas informáticos

Ingresan a cuentas de correos electrónicos, dañan sistemas, dejan mensajes en el portal de la página alterada y llegan hasta tomar control total de la computadora de su Víctima. En Nicaragua existen, en su mayoría son jóvenes y no revelan su identidad, y a pesar de ser un delito no tipificado en el país intentan trabajar en la clandestinidad. Son los hackers

\

\